在施耐德官网12月安全报告中,再次公开致谢顶象洞见安全实验室发现并协助成功修复2个高危漏洞。这两个漏洞涉及施耐德Modicon M340 Web服务器以及Modicon Premium、Modicon Quantum等系列PLC。受影响企业可至施耐德官网下载最新补丁。

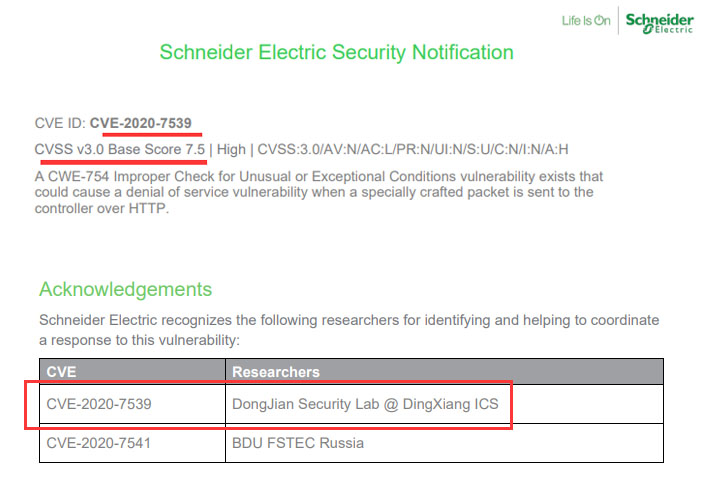

编号为CVE-2020-7539的漏洞,CVSS3.0评分7.5分,属于高危漏洞。基于该漏洞,攻击者可以远程发送攻击数据包到HTTP服务,直接导致施耐德PLC设备的控制器系统瘫痪,进入不可自动恢复的崩溃状态。

编号为CVE-2020-7540漏洞,CVSS3.0评分为8.2分,同样属于高危漏洞。基于该漏洞,攻击者能发送特殊HTTP,可对施耐德PLC设备下达未经验证的命令请求。

半年获得3次施耐德公开致谢

这是顶象2020年第三次获得施耐德致谢。

第一次致谢是2020年6月9日。施耐德电气官网发布的安全公告中,致谢顶象洞见安全实验室发现并协助成功修复Unity Loader和OS Loader全版本软件的硬编码漏洞(CVE-2020-7498)。

该漏洞影响莫迪康M580、M340、Momentum、Quantum和Premium 等型号PLC,CVSS 3.0评分为10,定级为“严重”。基于该漏洞,攻击者可向受影响的PLC设备内植入勒索软件等恶意软件;或者直接对PLC下达重启指令,造成设备不能正常工作;甚至直接攻击设备固件,造成设备报废。

第二次致谢是2020年10月。施耐德电气官网发布的安全报告中,再次致谢顶象洞见安全实验室发现并协助成功修复2个漏洞。

这两个漏洞分别是身份管理漏洞(编号CVE-2020-7533)和拒绝服务漏洞(编号CVE-2018-7857),涉及施耐德电气旗下的多款型号工业PLC(可编程逻辑控制器),包括 M340、Quantum、Premium等系列PLC设备及部分型号的通信模块。

身份管理漏洞被CVSS 3.0 评为10分。基于该漏洞,攻击者可以远程获得设备和系统的管理员权限,不仅能够任意添加删除修改用户权限,更可以直接对PLC设备进行各种操控,甚至直接关停受影响的工控设备。

拒绝服务漏洞被CVSS 3.0 评为7.5分 。基于该漏洞,攻击者可以远程发送匿名指令,遥控工控设备进入“不可恢复”的故障状态,甚至导致设备宕机瘫痪。

入选国家信息安全漏洞库技术支撑单位

顶象及时发现并帮助施耐德修复漏洞,不仅提高了施耐德产品的安全性,更降低被攻击的风险,充分体现了顶象安全研究团队的技术实力。

12月14日,CNNVD(国家信息安全漏洞库)发布“2020年度CNNVD新增技术支撑单位(第二批)”名单。在新增的8家单位CNNVD技术支撑单位中,顶象是唯一一家一级技术支撑单位。

就在本月初,顶象以连续数月占据CICSVD成员单位和非成员单位贡献排行榜榜首,入选CICSVD(工业信息安全漏洞库)技术支撑单位。

顶象洞见安全实验室提供立体的风险感知和威胁预警服务,长期专注于物联网与工控安全攻防技术研究,致力于挑战安全技术的极限和边界,拥有业绩创纪录的漏洞挖掘能力。其自主研发的自动化漏洞挖掘系统,能够通过对二进制文件的反编译,实现对反编译代码执行符号执行与污染跟踪分析,结合自主AI的人工智能技术,精准发现并快速定位系统中存在的包括内存越界、溢出等各种类型安全漏洞,帮助企业先于攻击者发现自身系统风险,提高产品安全防护能力。

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

站长资讯网

站长资讯网